サイバー攻撃が日々高度化する現代において、「社内だから安全」「信頼できるネットワークだから大丈夫」といった考え方は、すでに通用しなくなってきています。

このような背景から注目されているが、【ゼロトラスト】というセキュリティの新しい考え方です。

その名の通り、”何も信頼しない”という前提のもと、すべてのアクセスや通信を厳密に検証・制御するアプローチは、従来の境界型セキュリティとは大きく異なります。

今回は、ゼロトラストの基本概念と従来型セキュリティとの違いから、導入することのメリットと注意点などについて解説します。

企業のIT担当の方はもちろん、情報セキュリティの知識を深めたい方にもわかりやすくまとめていますので、ぜひ最後までご覧ください。

目次

- ゼロトラストとは?従来のセキュリティとの違い

- なぜ今ゼロトラストが必要なのか?

- ゼロトラストの基本原則と7つの構成要素

- ゼロトラストの導入によって得られるメリット

- ゼロトラストの導入を検討する上での注意点

- まとめ

引用元:IIJ「ゼロトラスト」とは?セキュリティ対策の新たな考え方

ゼロトラストとは、「何も信頼しない」を前提に対策を講じるセキュリティの考え方です。

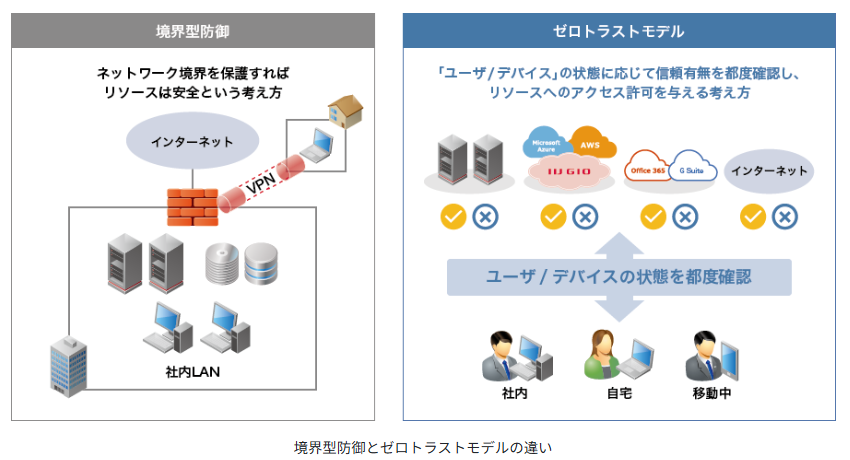

従来のセキュリティ対策は、社内ネットワークを信用し、社外からのアクセスに対して境界(セキュリティの壁)を設ける「境界型防御」が一般的です。

しかし、クラウドサービスの普及やリモートワークの増加により、社内外の境界が曖昧になり、内部からの脅威が増加しています。

そこで、ネットワークの内部と外部を区別することなく、守るべき情報資産やシステムにアクセスするものは全て信用せずに検証することで脅威を防ぐという”ゼロトラスト”の考え方が出てきました。

リモートワークの普及

リモートワークが普及したことで、自宅やカフェ、公共スペースなどのセキュリティが十分ではないネットワーク(Wi-Fi)を使用する機会が増え、通信の盗聴やマルウェア感染のリスクが高まります。

内部不正による情報漏えいの増加

社員のセキュリティ意識が低い場合、パスワード漏えいなどによって情報漏えいが起きるケースもあります。

単純なIDとパスワードによる認証だけでは不十分であり、より厳密なセキュリティ対策が必要です。

サイバー攻撃の高度化

サイバー攻撃は日々進化しており、最近では以下のような攻撃手法が増加しています。そのため、これまでの対策だけでは不十分となっているのです。

・フィッシング攻撃の高度化

偽のログインページからID・パスワードを盗む手口が巧妙化し、ユーザーが気づきにくくなっています。

・ランサムウェア攻撃の増加

企業のシステムを暗号化し、復旧の代わりに身代金要求する攻撃が増加。

・多要素認証の突破

「Adversary in The Middle(AiTM)」と呼ばれる攻撃方法により、正規のログイン情報を窃取するケース。

ゼロトラストモデルは、以下の3つの基本原則に基づいてセキュリティを実装します。

①明示的に確認する

ユーザーID、場所、デバイス、データ分類など、利用可能な情報に基づいて常に認証と承認を行います。

必要なアプリケーションやデータへのアクセスのみを許可し、ユーザーのアクセス権限を制限します。

③侵害を想定する

ネットワークやデバイスなどをセグメント化し、暗号化や分析を用いて脅威を検出、対策します。

1.ネットワークシステム

不正アクセスやマルウェアからネットワークを守るシステム。ゼロトラストにおいては、全ての通信は検証・保護される必要があります。

そこで、ネットワークのセキュリティを確保するための技術が以下の2つです。

- Secure Web Gateway(SWD)

ユーザーが社外ネットワークへのアクセスをセキュアに行うためのプロキシ(Proxy)です。

内部から外部へのアクセスはもちろん、外部から内部にアクセスする時にもフィルタリングを実施してアクセス制御ができます。 - Software Defined Perimeter(SDP)

SDPは、条件を満たしたアクセスだけを通過させるセキュリティ対策です。条件に満たないアクセスはブロックされます。

2.エンドポイントセキュリティ

PC、スマートフォン、タブレットなどのデバイス自体を脅威から守る対策です。以下のようなセキュリティ対策があります。

- Endpoint Protection Platform(EPP)

マルウェアの侵入を防ぐ製品。 - Endpoint Detection and Response(EDR)

マルウェア侵入後の対策を行う製品。 - IT資産管理

セキュリティを実施する際に、どのような情報資産があるのか確認する時に役立つ。 - Mobile Device Manegement(MDM)

モバイルデバイスを管理する製品で、スマートフォンやタブレットを紛失したときに、リモートで削除したり、アプリケーションの利用制限の設定が可能。

3.クラウドセキュリティ

クラウド環境で発生するセキュリティリスクへの対策で、クラウド上のデータの保護(暗号化、アクセス制限)、マルウェア対策、管理と検知などを行います。

このようなクラウドのセキュリティを確保するための主な技術は、以下の2つです。

- Cloud Access Security Broker(CASB)

CASBは、ユーザーとクラウドサービスの間に配置され、通信内容を監視・制御することで、セキュリティを強化するソリューションです。

ユーザーのアクセスをリアルタイムで把握し、不審な操作があればアラートを出したり、アクセスを遮断するなどの機能を備えています。 - Cloud Security Posture Manegement(CSPM)

CSPMは、クラウドサービスのセキュリティ設定状況を見える化し、不適切な設定やコンプライアンス違反、脆弱性がないかどうかなどのチェック、アドバイスをしてくれるソリューションです。

4.アイデンティティセキュリティ(ID)

従業員のアカウント、ID、パスワードを適切に管理し、認証の安全性を確保するための対策であり、以下のような方法があります。

- 最小権限の原則(PoLP)に基づくアクセス権の管理

- 多要素認証(MFA)による認証強化

- SSO(シングルサインオン)の導入によるパスワード管理の簡素化

- コンティニュアス・アダブティブ・リスク&トラスト・アセスメント(CARTA)の適用

5.ワークロードセキュリティ

一連の処理をスムーズに終了させることで、該当するセキュリティ対策は以下の2つです。

- Cloud Security Posture Manegement(CSPM)

IaaSやPaaSなどのクラウド基盤におけるセキュリティ設定にミスがないかをチェックしてくれるソリューション。 - 脆弱性管理

CSPMと同じく、ソフトウェアの脆弱性を排除するための対策。

6.データセキュリティ

データセキュリティは、データの機密性・完全性・可用性を確保するための対策で、以下のような方法でデータ漏洩や改ざんのリスクを軽減します。

- アクセス制御の強化(ゼロトラスト・アクセス制御)

- データの暗号化(保存時・転送時の両方で適用)

- 従業員のセキュリティ意識向上(定期的なトレーニングの実施)

7.可視化と分析

攻撃を受けた際は内容の検出や分析が必要なため、セキュリティの内容を可視化する必要があります。

ゼロトラストでは以下の技術を活用することで、全てのアクセスと挙動を可視化しています。

- Security Information and Event Management(SIEM)

さまざまなIT機器から収集したイベントログを統合して分析し、セキュリティ上の問題を特定。リアルタイムでの監視や長期的なログデータの可視化・分析が可能です。 - Cloud Access Security Broker(CASB)

ユーザーのアクセスをリアルタイムで把握し、不審な操作があればアラートを出したり、アクセスを遮断するなどの機能。

会社の端末だけでなく、私物の端末であっても同じレベルのセキュリティ検証が行われます。

そのため、リモートワークでも安心して利用することができます。

ゼロトラストモデルを採用することで、すべてのアクセスが厳密に検証されるため、不正アクセスや情報漏洩のリスクを低減できます。

また、サイバー攻撃による被害リスクを最小限にした上でクラウドや社外の機器を利用できるようになるため、テレワークへの移行もスムーズになります。

従来の境界型セキュリティでは、社内ネットワークを安全なゾーンと見なし、境界の保護に多くの設定が必要でした。

しかし、ゼロトラストでは社内外を関係なく全てのアクセスを疑い、アクセスごとに認証を繰り返すため複雑なセキュリティ設定は不要となり、設定よりがシンプルになります。

ゼロトラストのセキュリティ環境を構築するには、既存のシステムの見直しや新しいツールの導入が必要になってきます。

また、ゼロトラストセキュリティでは全てのアクセスで認証を行い、ネットワーク上のリソースを常に監視しているため、物理的にもやるべき対策が多くなります。そのため、対応範囲が自然と広がり、維持のためのコストと時間がかかってしまいます。

ゼロトラストでは全てのアクセスに対して認証が必要になるため、ユーザーは頻繁にログイン認証を行う必要があります。また、短時間で認証が切れる仕組みになっているものがほとんどのため、こまめな認証のし直しが発生します。

ゼロトラストは変化したIT環境において、従来の境界型防御では不十分となったセキュリティ対策の新しい考え方です。

「誰も信頼せず、すべての検討する」という原則に基づき、エンドポイントセキュリティ・ネットワークセキュリティ、多要素認証などの対策を組み合わせることで実現されます。

リモートワークなどの柔軟な働き方や厳密な情報管理ができるようになる一方で、コストや時間がかかってしまったり、過度なセキュリティ対策は利便性や業務効率の低下に繋がってしまうリスクもあります。

企業ごとに合ったセキュリティ対策を練る重要性や難易度が高いものであるため、企業のセキュリティでお困りお悩みの方はぜひお気軽にご相談ください。

株式会社Runway labo.では、あらゆるITのお悩み・認証資格取得のサポートを行っております。

セキュリティツールなどの導入支援なども行っておりますので、セキュリティ面について不安を抱えている企業様や担当者様がいらっしゃいましたら、ぜひお気軽にご相談ください。

→お問い合わせはこちらから

この記事を書いたのは、株式会社Runway-labo.で情シスのアシスタントをしているAnya。趣味はピラティスで身体を動かした後に餃子とハイボール片手に昼飲み。そしてコナン君をこよなく愛する。